난독화를 해제하려면 vlx-vmengine을 사용하세요.

vlx-vmengine-jvm Java로 구현된 Java 바이트코드 실행 엔진입니다. 참고하세요https://github.com/vlinx-io/vlx-vmengine-jvm 그것의 사용법을 위해.

간단한 조각이 있습니다Java다음과 같이 코드를 작성하십시오:

class HelloWorld {

private String name = "";

public HelloWorld(String name){

this.name = name;

}

public void sayHi(){

System.out.println("Hi, " + name);

}

public static void main(String[] args){

String name = "George";

HelloWorld hello = new HelloWorld(name);

hello.sayHi();

}

}

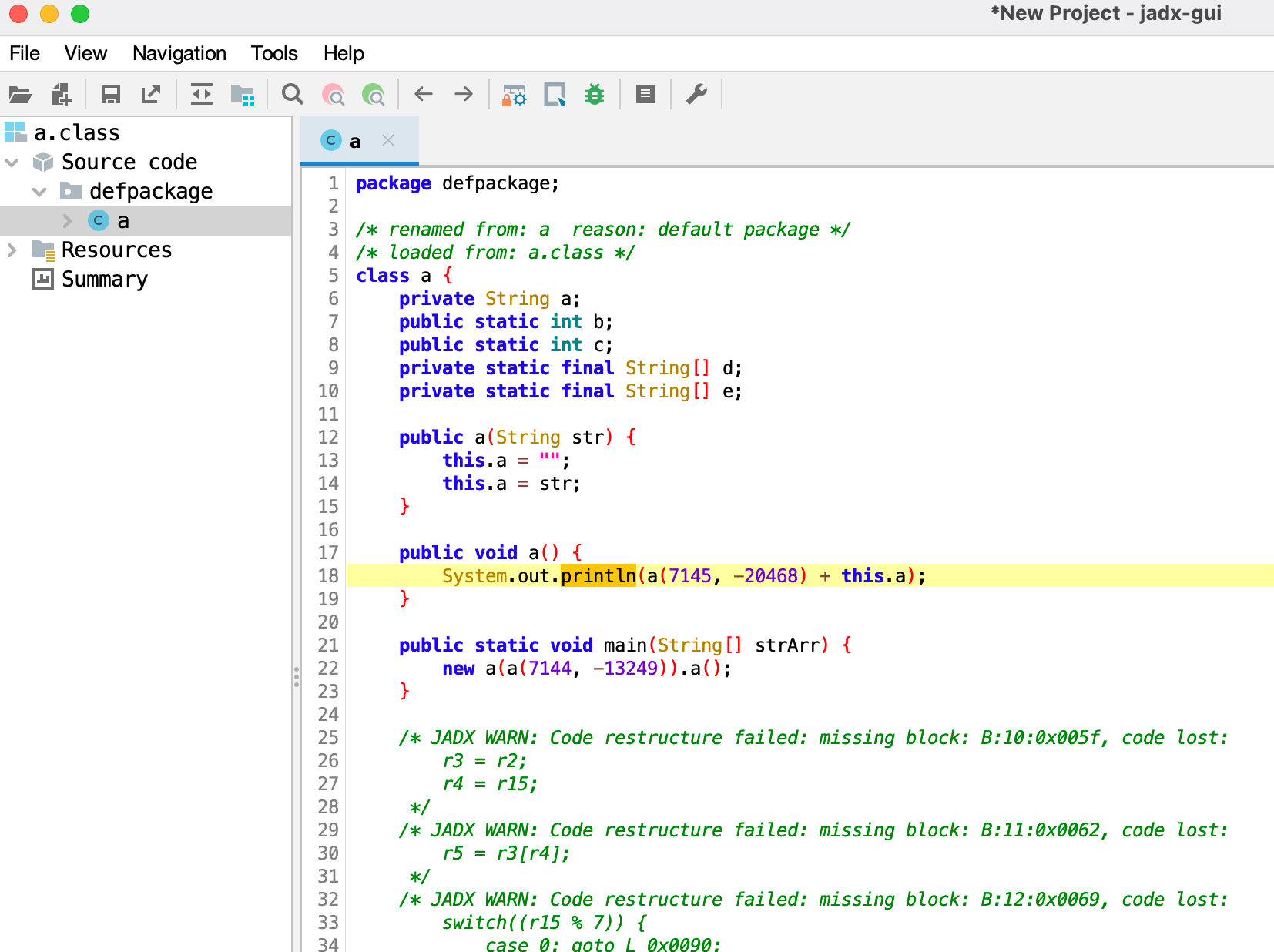

클래스 파일로 컴파일하고 특정 난독화 엔진으로 난독화한 후 다음 파일을 얻을 수 있습니다.

jadx로 열어보니, 이외에도main 함수에서는 다른 모든 정보를 인식할 수 없으며 문자열은 암호화되었습니다.

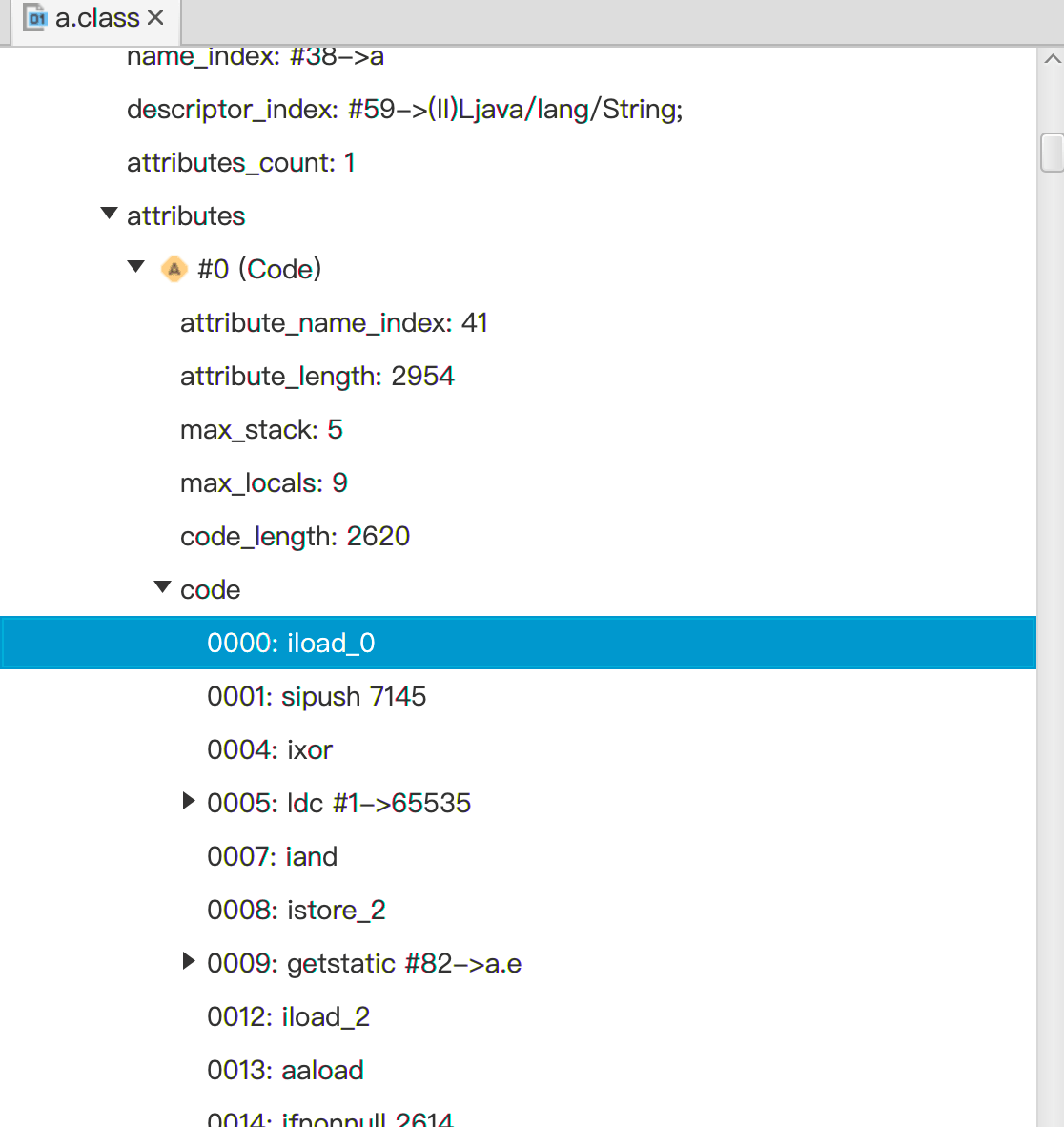

그러나 혼란스럽더라도 클래스의 기본 구조와 바이트코드 정보는 여전히 존재한다. 사용클래스 뷰어열려a.class, 클래스의 메소드 및 바이트코드 정보를 볼 수 있습니다.

어떻게 난독화하더라도 정적 수준에서는 코드를 혼란스럽게 하고 분석의 복잡성을 증가시킬 뿐입니다. 동적 실행에서는 여전히 프로그램의 원래 실행 논리를 복원해야 합니다. vlx-vmengine-jvm을 사용하여 난독화된 코드를 실행합니다.main방법으로 다음 출력을 얻습니다

2023-05-21 18:19:05 [DEBUG] LocalVars: [kotlin.Unit, kotlin.Unit, kotlin.Unit]

2023-05-21 18:19:05 [DEBUG] "L0: SIPUSH"

2023-05-21 18:19:05 [DEBUG] "push" 7144

2023-05-21 18:19:05 [DEBUG] "L3: SIPUSH"

2023-05-21 18:19:05 [DEBUG] "push" -13249

2023-05-21 18:19:05 [DEBUG] "L6: INVOKESTATIC"

2023-05-21 18:19:05 [DEBUG] "#20"

2023-05-21 18:19:05 [DEBUG] "class a, NameAndType(name='a', type='(II)Ljava/lang/String;')"

2023-05-21 18:19:05 [DEBUG] private static java.lang.String a.a(int,int)

2023-05-21 18:19:05 [DEBUG] "pop" -13249

2023-05-21 18:19:05 [DEBUG] "pop" 7144

2023-05-21 18:19:05 [DEBUG] Execute method: private static java.lang.String a.a(int,int)

2023-05-21 18:19:05 [DEBUG] Args: [7144, -13249]

2023-05-21 18:19:05 [DEBUG] "push" "George"

2023-05-21 18:19:05 [DEBUG] "L9: ASTORE_1"

2023-05-21 18:19:05 [DEBUG] "pop" "George"

2023-05-21 18:19:05 [DEBUG] "localVars[1] = George"

2023-05-21 18:19:05 [DEBUG] "L10: NEW"

2023-05-21 18:19:05 [DEBUG] class a

2023-05-21 18:19:05 [DEBUG] "push" InstanceToCreate(clazz=class a)

2023-05-21 18:19:05 [DEBUG] "L13: DUP"

2023-05-21 18:19:05 [DEBUG] "pop" InstanceToCreate(clazz=class a)

2023-05-21 18:19:05 [DEBUG] "push" InstanceToCreate(clazz=class a)

2023-05-21 18:19:05 [DEBUG] "push" InstanceToCreate(clazz=class a)

2023-05-21 18:19:05 [DEBUG] "L14: ALOAD_1"

2023-05-21 18:19:05 [DEBUG] "#1"

2023-05-21 18:19:05 [DEBUG] "push" "George"

2023-05-21 18:19:05 [DEBUG] "L15: INVOKESPECIAL"

2023-05-21 18:19:05 [DEBUG] "#47"

2023-05-21 18:19:05 [DEBUG] "class a, NameAndType(name='<init>', type='(Ljava/lang/String;)V')"

2023-05-21 18:19:05 [DEBUG] public a(java.lang.String)

2023-05-21 18:19:05 [DEBUG] "pop" "George"

2023-05-21 18:19:05 [DEBUG] "Execute new instance: public a(java.lang.String)"

2023-05-21 18:19:05 [DEBUG] "Args: [George]"

2023-05-21 18:19:05 [DEBUG] "pop" InstanceToCreate(clazz=class a)

2023-05-21 18:19:05 [DEBUG] "L18: ASTORE_2"

2023-05-21 18:19:05 [DEBUG] "pop" a@4612b856

2023-05-21 18:19:05 [DEBUG] "localVars[2] = a@4612b856"

2023-05-21 18:19:05 [DEBUG] "L19: ALOAD_2"

2023-05-21 18:19:05 [DEBUG] "#2"

2023-05-21 18:19:05 [DEBUG] "push" a@4612b856

2023-05-21 18:19:05 [DEBUG] "L20: INVOKEVIRTUAL"

2023-05-21 18:19:05 [DEBUG] "#54"

2023-05-21 18:19:05 [DEBUG] "class a, NameAndType(name='a', type='()V')"

2023-05-21 18:19:05 [DEBUG] public void a.a()

2023-05-21 18:19:05 [DEBUG] "pop" a@4612b856

2023-05-21 18:19:05 [DEBUG] Execute method: public void a.a()

2023-05-21 18:19:05 [DEBUG] Receiver: a@4612b856

2023-05-21 18:19:05 [DEBUG] Args: [a@4612b856]

Hi, George

2023-05-21 18:19:05 [DEBUG] "L23: RETURN"

콘솔 출력에서 우리는 프로그램이 원래의 동작을 복원했음을 알 수 있습니다. 이는 인쇄하는 것입니다.Hi, George. 동시에 출력에서 문자열에 대한 암호 해독 기능이 다음 위치에 있는지 확인할 수도 있습니다.private static java.lang.String a.a(int,int)매개 변수와 함께7144그리고-13249. 계속해서 vmengine을 사용하여 디버깅하면a.a(int,int) 방법을 통해 우리는 이 난독화 엔진이 사용하는 문자열 암호화 방법을 발견할 수 있습니다.